福建省练习题

A-1:登录安全加固 (windows、linux)

1.密码策略 (windows、linux)(1)最小密码长度不少于8个宁符、密码最短使用期限30天:

linux

cd /etc/ vim login.defs /PASS 修改 PASS_MIN_DAYS 30

cd /etc/pam.d

vim common-password

password [success=1 default=ignore] pam_unix.so obsure sha51 minlen=8

:wq

密码策略必须同时满足大小写宁母、数字、特殊宁符

看看有没有cracklib和pwquaility模块

pass required pam_cracklib.so lcredit=-1 ocredit=-1 dcredit=-1 ucredit=-1

2.登录策略

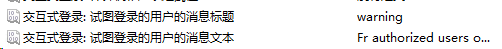

用户登录服务器系统时,应该有警告标题“warning”内容为“Fr authorized users only”提示信息(windows)

设置账户锁定闻值为 6 次错误锁定账户,锁定时间为 1分钟,复位账户锁定计数器为1分钟之后。(windows)

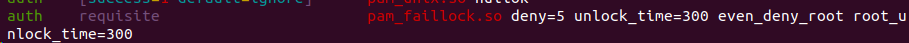

一分钟内仅允许5次登录失败的尝试,超过5次登录帐号锁定5分钟。 (linux)

cd /etc/pam.d vim common-auth

#注意后面时间的单位是秒

3.用户安全管理(Windows)

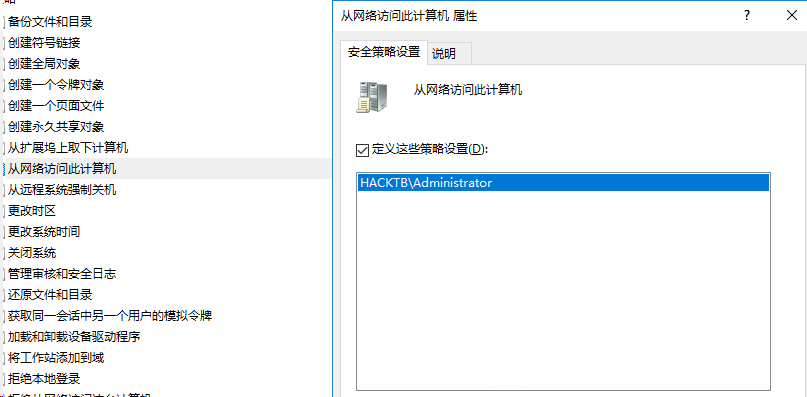

在组策略中只允许管理员账号从网络访问本机.

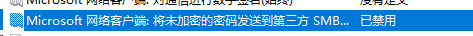

禁止发送未加密的密码到第三方 SMB 服务器

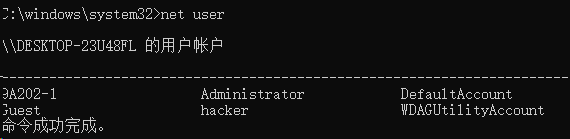

查找并删除服务器中可能存在的后门用户账户hacker

两种方法

1.直接在cmd上看有没有hacker账号

发现账户直接进行删除

2.一种是后面添加了$符号,在注册表查看是否有hacker账户

HKLM/SAM/SAM/Domain/account/users/names

如果有的话就直接删除

#这里要授予administeror完全控制权限并且重新打开注册表才有

A-2: 数据库加固(Linux)

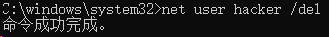

1.删除默认数据库(test):

show databases;

drop database test;

删除用户

drop user a@localhost;

2.改变默认MySgl管理员用户为:SuperRoot;

更新数值用update 修改权限采用alter

update user set user='SuperRoot' where user='root'

3.使用MySql内置MD5加密函数加密用户user1的密码为(P@sswOrd1!);

update user set password=md5('P@wsswOrd1!) where user='user1';

4.财予user1用户对数据库所有表只有select、insert、delete、update权限:

grant select,insert,delete,update on *.* to user1@localhost;#可以变成 'user1'@'localhost'; 是不是localhost还得从

select host,user from msyql.user;查看user1的主机号是多少,还有可能是 %

5.对忘记mysql数据库SuperRoot管理员密码进行重置操作;

cd /etc/mysql/mariadb.conf.d vim 50-server.conf [mysqld] skip-grant-tables :wq systemctl restart mariadb

mysql -uroot -p

use mysql;

update user set password='root' where user='SuperRoot';

flush privileges;

exit

2.VSFTPD 服务加固

(1)设置数据连接的超时时间为 2分钟无何操作的超时时间为5分钟

cd /etc/

vim vsftpd.conf

idle_connection_timeout=300 units is second

data_connection_timeout=120

(2)设置站点本地用户访问的最大传输速率为1M。

local_max_rate=1000000

(3)禁止匿名用户登录

/anon

anonymous_enable=NO

(4)关闭ascii模式下载,防止被用于DoS攻击

/ascii

ascii_download-enable=no

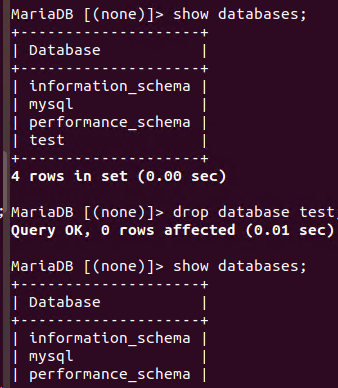

5.banner信息控制

ftpd_banner=xx

6.仅接受ssl/TLS连接(FTP需要从CA获取证书)

先在CA虚拟机上做自签

修改配置文件

c:\program file\common file\ssl/openssl.cnf

防火墙策略 (Linux)

只允许转发来自172.16.0.0/24 局域网段的DNS 解析请求数据包

iptables -A FARWARD -p udp -s 172.16.0.0/24 --dport 53 -j ACCEPT

仅允许 172.16.10.0/24 网段内的主机通过 SSH 连接本机

iptables -A INPUT -p tcp -s 172.16.0.0/24 -d x.x.x.x --dport 22 -j ACCEPT

防止Nmap扫描软件探测到关键信息,设置iptables防火墙策略对80、3306号端口进行流量处理

iptables -A INPUT -p udp -d x.x.x.x -m multiport -dport 80,3306 -j DROP iptables -A INPUT -p tcp -d x.x.x.x -m multiport -dport 80,3306 -j DROP